2010年,一个代号为“震网”(Stuxnet)的幽灵,潜入了伊朗纳坦兹的地下核设施。

这里是伊朗核计划的心脏,深埋地下数百米,戒备森严,与世隔绝。

成千上万台德国西门子制造的IR-1型离心机在里面高速旋转,分离着铀同位素。这些离心机高约2米,直径约15厘米,内部是高速旋转的转子。

它们对运行环境有着近乎苛刻的要求:每分钟高达数万甚至十万转的转速,必须在真空且精确稳定的环境下进行。哪怕是千分之一秒的转速异常,都可能导致其失衡、损坏乃至彻底报废。

但震网病毒,就像一个潜伏已久的幽灵刺客,找到了突破口。它没有通过互联网,而是利用了多达四种零日漏洞(Zero-Day Exploits),其中就包括了著名的Windows LNK快捷方式漏洞,通过U盘等物理介质,悄无声息地穿透了物理隔离,渗透进这片“禁区”。

它没有立即发作,而是像一个耐心的间谍,默默地潜伏在控制离心机的西门子SIMATIC S7-300 PLC(可编程逻辑控制器)里,观察、学习、分析,记录着离心机正常运行时的各种工况数据。

等到时机成熟,它开始了自己的“表演”。

这场破坏,是教科书级别的“软杀伤”。它精心策划了两种攻击模式,让机器从内部崩溃:

第一种是“慢刀子”攻击(Overpressure Attack):震网病毒像个精准的施毒者,通过编程篡改PLC指令,控制离心机的进气和出气阀门,导致内部气体压力异常升高。

它不会一下子弄坏,而是让离心机在长达数月的时间里,承受远超设计负荷的压力,就像施加慢性毒药,最终使其内部结构疲劳,悄无声息地走向报废。

第二种则是“急速狂飙”攻击(Rotor Speed Attack):这是更直接、更残暴的毁灭。震网病毒突然将离心机的转速从正常的约10万转/分钟,瞬间拉升到15万转/分钟,然后又猛地降回,再拉高……

这种疯狂、不规则的加减速循环,对高速旋转的转子产生了巨大的剪切力和扭力,导致其机械部件断裂、轴承磨损加剧,最终使离心机在撕心裂肺的轰鸣中彻底解体。

更令人脊背发凉的是,在整个破坏过程中,震网病毒向操作员的监控屏幕发送的,全是伪造的正常数据。

当离心机在地下深处被撕裂损毁时,屏幕前的值班工程师看到的却是:转速正常、压力正常、温度正常!这种信息欺骗,让攻击者赢得了宝贵的破坏时间,直到物理损坏累积到无法掩盖。

最终,这场攻击摧毁或严重损坏了纳坦兹核设施中约1000至2000台IR-1型离心机,占当时已部署总数的近五分之一。

它向我们展示了一个恐怖的现实:最坚固的堡垒,往往是从内部被攻破的。

如果说震网攻击的是工业芯片,那么2017年的两个超级漏洞,则直接撼动了整个数字世界的根基。

那就是席卷全球的“熔断”(Meltdown)和“幽灵”(Spectre)。

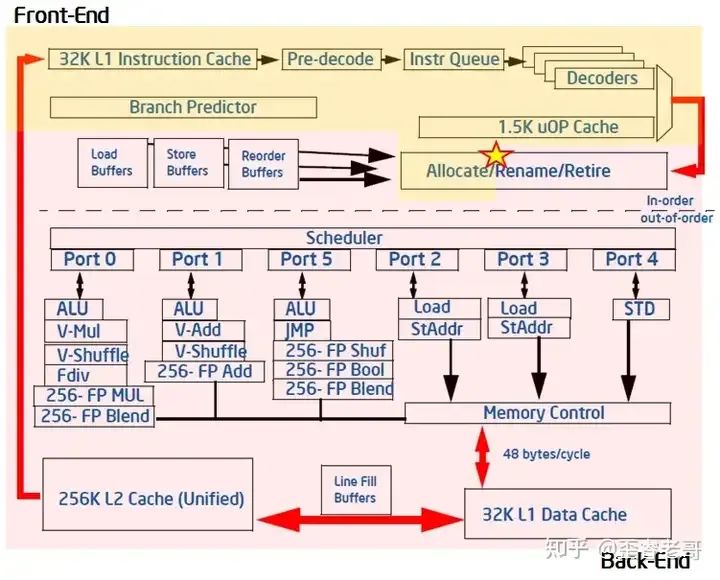

这两个漏洞利用了现代CPU的一项关键特性——推测执行(speculative execution)。

为了提升速度,CPU会在等待内存数据时,像一个老道的棋手,提前猜测并执行下一步指令。

当猜错时,它会回滚状态,但推测执行过程中对高速缓存(cache)的影响仍然存在。攻击者可以通过这些微小的“痕迹”,利用侧信道分析(Side-Channel Attack)**,偷偷读取本不该被访问的敏感数据。

这有多可怕?

“熔断”漏洞主要通过打破用户应用和操作系统之间的隔离层来访问内核内存。

而“幽灵”则更加狡猾,它通过诱导CPU错误地预测分支,从而执行不应有的指令序列来泄露信息。

这意味着,在云计算中心,你的虚拟机和别人的虚拟机在同一个物理CPU上运行,本应是逻辑隔离的。

但通过利用这些漏洞,一个恶意的虚拟机客户(攻击者)可以嗅探到同一物理服务器上其他虚拟机(受害者)的敏感数据,例如加密密钥、密码、商业机密等。

你的秘密,在别人的眼皮底下,你却毫不知情。

更让人不寒而栗的是,这并非一次性的技术失误,而是英特尔CPU架构上“根本性的缺陷”,后续变种层出不穷。

这就像一个令人始终如履薄冰的后门,让整个云计算世界都陷入了长期的恐慌。

此外,英特尔CPU中独有的管理引擎(Intel Management Engine, ME)也是一个巨大的安全隐患。

它是一个权限极高的“黑盒子”,能直接访问系统内存、屏幕、键盘、网络,甚至在操作系统启动前就开始工作。

由于其代码保密且无法审计,安全研究员们早就将其称为安全隐患甚至“后门”。

ME里的主动管理技术(AMT)**模块,就曾被曝出严重漏洞,攻击者可以绕过密码认证,远程完全控制你的机器,甚至植入恶意软件。

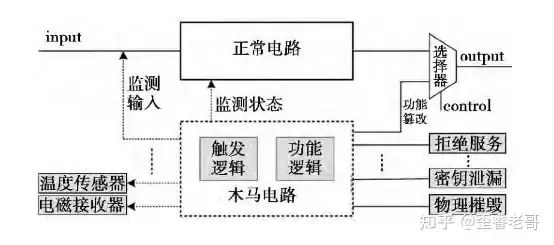

如果说“熔断”和“幽灵”是CPU的“无心之失”,那么硬件木马就是彻头彻尾的“恶意植入”。

这种木马非常隐蔽、微小、难以检测,可以“潜伏”很久,直到被特定的条件(如某个输入、某个温度、某个时间点)触发才会发作。

这些木马可以在芯片的任何环节被植入:

设计阶段:在芯片设计代码里,偷偷加入后门硬件电路。

制造环节:在漫长的集成电路制造过程中,通过物理修改或在固件中引入恶意代码。

固件:恶意代码在处理器里执行,但对外面几乎完全隐形,还能拥有最高权限。

一旦被触发,这些木马的威力是毁灭性的:芯片宕机、敏感数据被盗、甚至是整个关键基础设施瘫痪。

硬件木马的攻防,是一场不对称的战争。攻击者只需要在几十亿个晶体管中埋下一粒沙子,而防御者却要筛遍整片沙滩。

芯片,是现代数字世界的基石,是国家的命脉。

当某些国家的政客和专家,公开叫嚣要在出口的AI芯片里加入“追踪定位”和“远程关闭”功能时,

芯片后门问题,就不再是单纯的技术话题,而是上升到了国与国之间赤裸裸的战略博弈。

这等于是在告诉我们:你的“大脑”里,可能藏着别人的“遥控器”。

解决芯片后门问题,任重道远。

这不仅需要顶尖的技术,更需要自主可控的产业链。

不能永远把自己的数字命脉,寄托在别人家的芯片上。

未来的博弈只会越来越激烈,而在这场博弈中,自主可控的芯片产业链,才是我们唯一的解药。

毕竟,谁也不想自己的“大脑”里,藏着别人的“遥控器”。

作者:歪睿老哥,一个喜欢写作的架构师,著有《芯术:算力驱动架构变革》一书,讲述算力芯片在个人计算,光影计算,人工智能,云计算,移动计算等不同算力场景下,CPU, GPU, NPU, TPU等芯片架构等相爱相杀的发展历程和技术架构。

ADC 射频 Wifi 等芯片测试线下技术研讨会

(8月5日 苏州)